14 min read

Privacy Management mit PowerShell – hier kommen die wichtigsten Funktionen von Priva auf einen Blick

Kennst du Priva? Datenschutzmanagement, Datenschutzrichtlinien, Regeln und Subjektrechte-Anfragen (data subject rights...

Zum Hintergrund: In Exchange Online (EXO V2) gibt es zwei Arten von Quarantänen für E-Mail-Nachrichten, die zugestellt werden: Quarantäne auf Admin-/Systemebene und Quarantäne für Endbenutzer. Der Grund dafür ist, dass Nachrichten, die als besonders bösartig oder gefährlich für einen Endbenutzer eingestuft werden, zur Prüfung durch die Administratoren des Mandanten in die Systemquarantäne verschoben werden. E-Mails, die nicht als hochgradig bösartig eingestuft werden und einfach nur Spam, Massenmails oder andere fragwürdige Nachrichtentypen sind, landen in der Quarantäne des Endbenutzers zur Überprüfung durch diesen Benutzer. Während diese Ebenen existierten, hatte ein Administrator keine Kontrolle darüber, was in den einzelnen Quarantäne-Typen landen könnte. An dieser Stelle kommen die Quarantäne-Richtlinien ins Spiel.

Bisher war der Zugriff eines Endbenutzers auf seine Quarantäne eher statisch, und es gab keine detaillierten Kontrollmöglichkeiten für die Aktionen, die ein Endbenutzer in seiner eigenen Quarantäne durchführen konnte. Jetzt gibt es das Konzept der Quarantäne-Richtlinien, die eine gewisse Granularität in der Anwendung ermöglichen. Wir können mit Quarantäne-Richtlinien entweder im Security Center (security.microsoft.com) oder mit PowerShell unter Verwendung des Security and Compliance Center PowerShell-Moduls arbeiten.

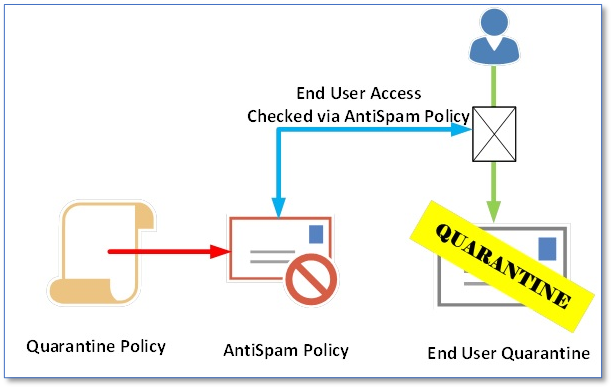

Um Quarantäne-Richtlinien richtig nutzen zu können, müssen wir wissen, wie sie sich in das Gesamtkonzept einfügen und was nach der Erstellung einer Quarantäne-Richtlinie konfiguriert werden muss. Wie wir unten sehen können, wird eine Quarantäne-Richtlinie von einer AntiSpam-Richtlinie referenziert, die wie eine Zugriffskontrollliste (ACL) für einen Benutzer angewendet wird, der auf Quarantäne-E-Mails zugreift:

Endbenutzerzugriff über AntiSpam-Richtlinie geprüft

Um die Quarantäne für die Endbenutzer eines Tenants mit PowerShell zu konfigurieren, müssen wir mit zwei verschiedenen Cmdlet-Gruppen arbeiten, wobei eine die Einstellungen der Quarantäne-Richtlinie steuert und die andere auswählt, wie diese Quarantäne-Richtlinien auf AntiSpam-Richtlinien angewendet werden. Auf beide Gruppen von Cmdlets kann in Exchange Online (EXO V2) PowerShell zugegriffen werden. Stellen Sie also sicher, dass Sie das neueste EXO V2-Cmdlet installiert haben - Sie finden es in der PowerShell-Galerie von Microsoft: Exchange Online - EXO V2 - Pakete zum Herunterladen. Microsoft’s PowerShell Gallery: Exchange Online – EXO V2 – packages for download.

Get-QuarantinePolicy

New-QuarantinePolicy

Remove-QuarantinePolicy

Set-QuarantinePolicyMit diesen Cmdlets können wir damit beginnen, unsere Richtlinien zu erstellen und herauszufinden, wie sie sich auf die Quarantäneerfahrung der Endbenutzer auswirken werden. Wo sollten wir beginnen? Nun, jede Richtlinie enthält eine ganze Reihe von erforderlichen Werten, die ausgefüllt werden müssen, sowie nicht erforderliche Werte, die ebenfalls konfiguriert werden sollten. Lassen Sie uns diese Parameter durchgehen:

Name: Die einzige erforderliche Eigenschaft. Geben Sie ihr einen Namen, der ihrem Zweck entspricht.

EndUserSpamNotificationFrequencyInDays: Mit einem angegebenen Bereich von 1 bis 15 Tagen können die Benutzer in einem bestimmten Rhythmus über ihre Nachrichten in der Quarantäne benachrichtigt werden.

QuarantineRetentionDays: Gültige Werte reichen von 1 bis 30. Obwohl 30 Tage empfohlen werden, kann dieser Zeitraum bei Bedarf verkürzt werden.

EndUserQuarantinePermissions: Wählen Sie aus, welche Berechtigungen ein Endbenutzer für seine Quarantänemeldungen hat.

EndUserSpamNotificationLanguage: Wenn eine andere Sprache als die Standardsprache eingestellt werden soll, kann diese Eigenschaft verwendet werden.

CustomDisclaimer: Wenn Sie diese Eigenschaft festlegen, wird der Haftungsausschluss in den globalen Einstellungen überschrieben.

Um zu veranschaulichen, wie Quarantäne-Richtlinien in einem Tenant verwendet werden können, nehmen wir ein Szenario an, in dem wir zwei verschiedene Arten von Quarantäne-Richtlinien erstellen müssen: eine mit vollen Rechten für Mitglieder des IT-Teams und eine andere mit eingeschränkten Rechten für die meisten anderen Benutzer. Für beide neuen Richtlinien werden die Sprache (Standard), die Benachrichtigungshäufigkeit (1 Tag) und die Quarantäneaufbewahrung (30 Tage) beibehalten, danach unterscheiden sich die Richtlinien. Die Eigenschaft CustomDisclaimer wird für die IT-Richtlinie konfiguriert, um der IT-Abteilung mitzuteilen, dass ihre Richtlinie an ihre Abteilung angepasst ist, und wir werden auch unterschiedliche Berechtigungen für die beiden Richtlinien haben. Um die Berechtigungen für die Richtlinien richtig zu konfigurieren, lohnt es sich, die Microsoft-Dokumente (Quarantänerichtlinienberechtigungen / Quarantine Policy Permissions) zu lesen, da die korrekte Konfiguration einige Kenntnisse erfordert.

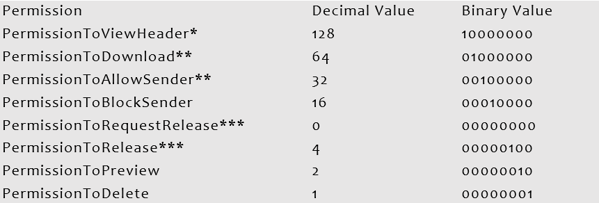

Für die IT-Quarantäne-Richtlinie möchten wir, dass sie vollen Zugriff oder alle zuweisbaren Berechtigungen haben. Wenn wir uns das Diagramm ansehen, müssen wir auch sicherstellen, dass wir nur "PermissionToRelease" und nicht gleichzeitig "PermissionToRequestRelease" gewähren. Da dies der einzige Ausschluss ist, würden wir ein Diagramm wie dieses für Berechtigungen verwenden:

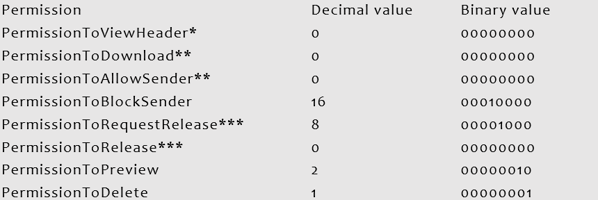

Kombiniert man alle diese Werte, so ergibt sich die binäre Entsprechung 11110111, die in 247 als Dezimalzahl umgewandelt werden kann. Für die andere Richtlinie möchten wir die Funktionen einschränken und die Benutzer dazu zwingen, Freigaben anzufordern, und daher würden ihre Berechtigungen wie folgt aussehen:

Kombiniert man alle diese Werte, ergibt sich die binäre Entsprechung 00011011, die in 27 für Dezimalzahlen umgewandelt werden kann. Nun, da wir beide Berechtigungswerte haben, können wir die beiden Richtlinien erstellen:

New-QuarantinePolicy -Name 'IT Quarantine Policy' – EndUserSpamNotificationFrequencyInDays 1 -QuarantineRetentionDays 30 –EndUserQuarantinePermissionsValue 247 -CustomDisclaimer 'This Quarantine Policy is for the IT department only. No Restrictions are applied.'

New-QuarantinePolicy -Name 'Corporate Quarantine Policy' – EndUserSpamNotificationFrequencyInDays 1 -QuarantineRetentionDays 30 –EndUserQuarantinePermissionsValue 27

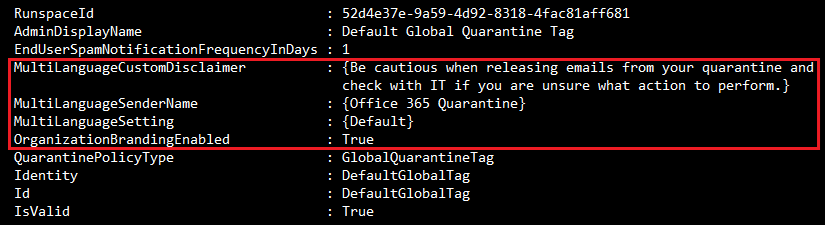

Quarantänerichtlinien enthalten auch einige globale Einstellungen, wie sie im Security Admin Center zu sehen sind. Diese Einstellungen werden jedoch in den standardmäßigen oder benutzerdefinierten Quarantänerichtlinien, die wir erstellen, nicht angezeigt. Wie können wir über PowerShell auf diese Einstellungen zugreifen? Mit ein wenig Recherche finden wir heraus, dass Microsoft eine Microsoft Docs-Seite zu Quarantäne-Richtlinien hat und eine Dokumentation für diese Einstellungen hinzufügt. Wir müssen diesen speziellen Einzeiler ausführen, der auf die GlobalQuarantinePolicy verweist (die durch einfaches Ausführen von Get-QuarantinePolicy nicht sichtbar ist):

Get-QuarantinePolicy -QuarantinePolicyType GlobalQuarantinePolicyDies hier zeigt die Quarantäneeinstellungen der Quarantänerichtlinie an:

Wenn die Richtlinie schwer zu erkennen ist, ist es dann schwer, sie zu ändern? Ja und nein. Zunächst müssen wir sicherstellen, dass wir den richtigen Wert für die Richtlinie haben, der aus der Identitätsrichtlinie kopiert werden kann. Als Nächstes müssen wir sicherstellen, dass die MultipleLanguage*-Parameter nur für die globale Quarantänerichtlinie verwendet werden. Wenn wir die globalen Einstellungen anpassen möchten, können wir einen Einzeiler wie diesen verwenden:

Set-QuarantinePolicy -Identity 'DefaultGlobalTag' -OrganizationBrandingEnabled $True -MultiLanguageCustomDisclaimer 'Before releasing an email from Quarantine, be sure to verify the sender is authentic.' -MultiLanguageSetting Default -MultiLanguageSenderName 'Office 365 Quarantine'Wenn wir weitere Sprachen hinzufügen müssen, können wir dies wie folgt tun (z. B. Deutsch):

HINWEIS: Laut Microsoft müssen die Anzahl der Sprachen, die Anzahl der benutzerdefinierten Haftungsausschlüsse und die Anzahl der Absender gleich sein. ("Language count, custom disclaimer count and sender count must be equal.")

Set-QuarantinePolicy -Identity 'DefaultGlobalTag' -OrganizationBrandingEnabled $True -MultiLanguageCustomDisclaimer 'Before releasing an email from Quarantine, be sure to verify the sender is authentic.','Bevor Sie eine E-Mail aus der Quarantäne freigeben, vergewissern Sie sich, dass der Absender authentisch ist.' -MultiLanguageSetting Default,German -MultiLanguageSenderName 'Office 365 Quarantine','Office 365 Quarantäne' -WhatIfBeachten Sie, wenn das Property OrganizationBrandingEnabled auf $True konfiguriert ist, wird das im Microsoft 365 Admin Center konfigurierte Logo für alle benutzerdefinierten Benachrichtigungs-E-Mails für Endbenutzer verwendet. Nachdem wir nun benutzerdefinierte Quarantäne-Richtlinien und globale Quarantäne-Einstellungen konfiguriert haben, können wir diese in unseren AntiSpam-Richtlinien auf Endbenutzer anwenden.

Die zweite Stufe der Anwendung von Quarantäne-Richtlinien auf Endbenutzer besteht darin, neue AntiSpam-Richtlinien zu ändern oder zu erstellen, mit denen auch die Quarantäne-Einstellungen hinzugefügt werden können. In PowerShell gibt es diese vier Cmdlets, mit denen wir die AntiSpam-Richtlinien verwalten können:

Get-HostedContentFilterPolicy

New-HostedContentFilterPolicy

Remove-HostedContentFilterPolicy

Set-HostedContentFilterPolicyVor diesem Upgrade hatten AntiSpam-Richtlinien nur wenige Einstellungen, die in Bezug auf die Quarantäne eines Endbenutzers geändert werden konnten, wie z. B. Quarantäneaufbewahrung und Endbenutzerbenachrichtigungen, und das war's auch schon. Jetzt können wir Quarantäne-Richtlinien erstellen und sie auf verschiedene Nachrichtentypen in der Quarantäne des Endbenutzers anwenden. Damit diese Quarantäne-Richtlinien wirksam werden, müssen wir die Einstellungen in einer Anti-Spam-Richtlinie ändern.

HINWEIS: Hier kann es zu Verwirrungen kommen, da wir die Quarantäne-Richtlinien auf Eigenschaften der AntiSpam-Richtlinien namens "QuarantineTag" anwenden. Die Verwirrung rührt von einer Änderung der Nomenklatur her, die Microsoft eingeführt hat, wo es Quarantäne-Richtlinien und Tags gab.

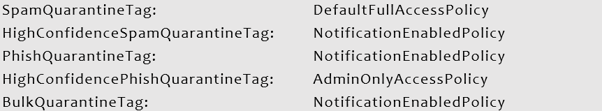

Get-HostedContentFilterPolicy 'Default' | fl *tagDieses Cmdlet liefert die folgenden Ergebnisse:

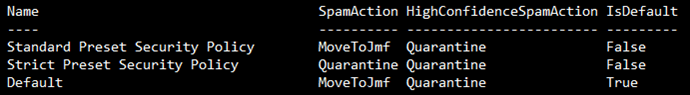

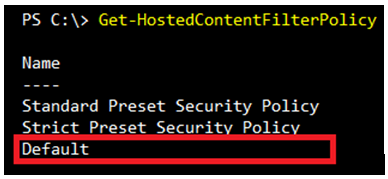

In einer Greenfield-Umgebung gibt es zwei weitere von Microsoft bereitgestellte AntiSpam-Richtlinien, eine Standard- und eine strenge Richtlinie, wie unten dargestellt:

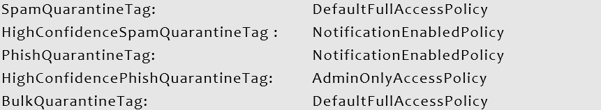

Die voreingestellte Standard-Sicherheitsrichtlinie (Standard Preset Security Policy) hat diese Einstellungen für die Quarantänerichtlinie:

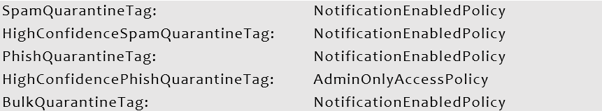

Während die strenge voreingestellte Sicherheitsrichtlinie (Strict Preset Security Policy) so aussieht bezüglich Quarantäneeinstellungen:

Eine Gemeinsamkeit zwischen diesen beiden Richtlinien ist, dass das HighConfidencePhishQuarantineTag auf AdminOnlyAccessPolicy und die anderen Tags (HighConfidenceSpamQuarantineTag, PhishQuarantineTag, BulkQuarantineTag) alle auf NotificationsEnabledPolicy gesetzt sind.

In unserem vorherigen Beispiel haben wir zwei neue Quarantäne-Richtlinien für einen Tenant erstellt. Jetzt können wir diese und einige vorhandene Quarantäne-Richtlinien verwenden und sie entweder auf eine vorhandene AntiSpam-Richtlinie oder eine neue AntiSpam-Richtlinie anwenden. Bei der Benutzer-Quarantäne-Richtlinie werden wir diese neue Richtlinie auf die Standard-AntiSpam-Richtlinie anwenden, und für die IT-Quarantäne-Richtlinie werden wir eine neue AntiSpam-Richtlinie erstellen, um sie auf die IT-Abteilung zu beschränken. Wie sieht die Standard-AntiSpam-Richtlinie zunächst einmal aus?

Wir wissen auch, dass es fünf Stellen gibt, an denen wir die entsprechende Quarantänerichtlinie festlegen können. Zunächst erstellen wir die Unternehmens-AntiSpam-Richtlinie, wobei wir für die meisten Tags die Unternehmens-Quarantäne-Richtlinie verwenden:

New-HostedContentFilterPolicy -Name 'Corporate AntiSpam Policy' -SpamQuarantineTag 'Corporate Quarantine Policy' -HighConfidenceSpamQuarantineTag 'Corporate Quarantine Policy' -PhishQuarantineTag 'Corporate Quarantine Policy' -HighConfidencePhishQuarantineTag 'AdminOnlyAccessPolicy' -BulkQuarantineTag 'Corporate Quarantine Policy' -HighConfidenceSpamAction Quarantine -BulkSpamAction Quarantine -HighConfidencePhishAction Quarantine -PhishSpamAction Quarantine -SpamAction Quarantine HINWEIS: Alle "Aktionen" wurden ebenfalls auf Quarantäne gesetzt, da sonst die Anwendung einer Quarantäne-Richtlinie nicht funktionieren würde.

Als nächstes erstellen wir eine neue benutzerdefinierte IT-AntiSpam-Richtlinie:

New-HostedContentFilterPolicy -Name 'IT AntiSpam Policy' -SpamQuarantineTag 'IT Quarantine Policy' -HighConfidenceSpamQuarantineTag 'IT Quarantine Policy' -PhishQuarantineTag 'IT Quarantine Policy' -HighConfidencePhishQuarantineTag 'IT Quarantine Policy' -BulkQuarantineTag 'IT Quarantine Policy' -HighConfidenceSpamAction Quarantine -BulkSpamAction Quarantine -HighConfidencePhishAction Quarantine -PhishSpamAction Quarantine -SpamAction QuarantineDamit diese Richtlinie nur für die IT-Abteilung gilt, müssen wir eine Hosted Content Filter-Regel erstellen, die auf diese Richtlinie verweist:

New-HostedContentFilterRule -Name "IT AntiSpam Rule" -HostedContentFilterPolicy "IT AntiSpam Policy" -SentToMemberOf itdepartment@practicalpowershell.comJetzt haben wir eine funktionierende Quarantäne- und AntiSpam-Richtlinie für die IT-Abteilung und alle Benutzer in der Organisation.

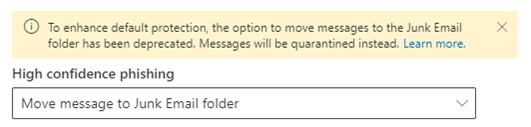

Obwohl alle Optionen bei der Konfiguration der AntiSpam-Richtlinie verfügbar zu sein scheinen, gibt es Änderungen, die die Konfigurationsmöglichkeiten einschränken:

Bei der Arbeit mit den neuen Quarantäne-Richtlinien sollte eine Organisation versuchen, diese einfach zu halten. Es gibt viele Optionen für die Quarantänerichtlinien und mögliche Szenarien für die Arten von E-Mails, auf die eine Quarantänerichtlinie angewendet werden soll. Daher ist es am besten, für jede Benutzergruppe eine Zuordnung von Richtlinie zu Szenario zu erstellen (wenn die Richtlinien nach Benutzergruppen unterteilt sind). Es empfiehlt sich, den meisten Benutzern die geringste Anzahl von Berechtigungen zuzuweisen, damit sie die Nachrichten in ihrer Quarantäne einsehen und die Freigabe einer E-Mail beantragen können. Einigen fortgeschrittenen Benutzern kann eine größere Anzahl von Berechtigungen zugewiesen werden, und die IT-Abteilung sollte in der Lage sein, die meisten, wenn nicht alle Berechtigungen, selbst zu vergeben. Sobald diese eingerichtet sind, wird die entsprechende AntiSpam-Richtlinie erstellt oder konfiguriert, die auf den Benutzerstamm zugeschnitten ist, für den die Quarantäne-Richtlinie entwickelt wurde. Eine ordnungsgemäße Dokumentation erleichtert die Arbeit, falls der Helpdesk Fragen von den Endbenutzern erhält.

Jul 16, 2024 by Damian Scoles

Kennst du Priva? Datenschutzmanagement, Datenschutzrichtlinien, Regeln und Subjektrechte-Anfragen (data subject rights...

Jul 3, 2024 by Matthias Jütte

Jeden letzten Freitag im Juli wird der System Administrator Appreciation Day gefeiert, einen besonderen Tag, der den...

Jun 28, 2024 by Philip Lorenz

Windows PowerShell 5.1 ist in der Regel vorinstalliert und der Standard – lohnt sich ein Wechsel auf PowerShell 7, oder...

Damian Scoles ist ein zehnfacher Microsoft MVP mit Spezialisierung auf Exchange, Office 365 und PowerShell, der über 25 Jahre Erfahrung in der IT-Branche mitbringt. Er ist im Großraum Chicago ansässig und begann mit der Verwaltung von Exchange 5.5 und Windows NT. Im Laufe der Jahre hat er mit Office 365 seit BPOS gearbeitet und darüber hinaus Erfahrung mit Azure AD, Security and Compliance Admin Centers und Exchange Online. Zu seinem Engagement in der Community gehören Beiträge in TechNet-Foren, die Erstellung von PowerShell-Skripten, die in seinen Blogs zu finden sind, das Schreiben von ausführlichen PowerShell/Office365/Exchange-Blogartikeln, Tweets und die Erstellung von PowerShell-Videos auf YouTube. Er hat fünf PowerShell-Bücher geschrieben und arbeitet außerdem aktiv an dem Buch "Microsoft 365 Security for IT Pros".